RESUMO EXECUTIVO

- Vulnerabilidade identificada no processamento de frames de ação do Cisco Wireless Access Point Software.

- Permite que atacantes injetem frames 802.11 com informações arbitrárias.

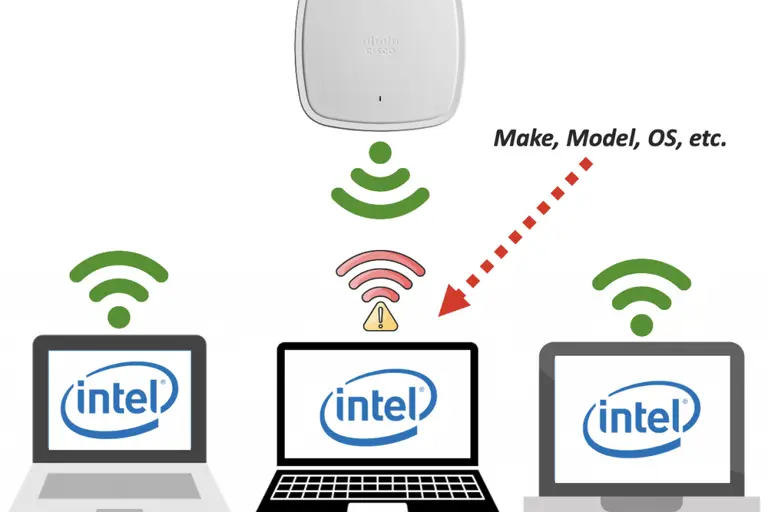

- A falha afeta produtos específicos com Device Analytics habilitado.

- Cisco recomenda atualização de software, pois não há soluções alternativas.

- A vulnerabilidade é classificada com um CVSS Score de 4.3, indicando risco médio.

O QUE MUDA PARA ISPs

- Necessidade urgente de atualização de software para evitar exploração da vulnerabilidade.

- Impacto potencial na integridade dos dados dos clientes conectados à rede.

- Aumento de custos operacionais devido à necessidade de manutenção e atualizações.

CONTEXTO TÉCNICO

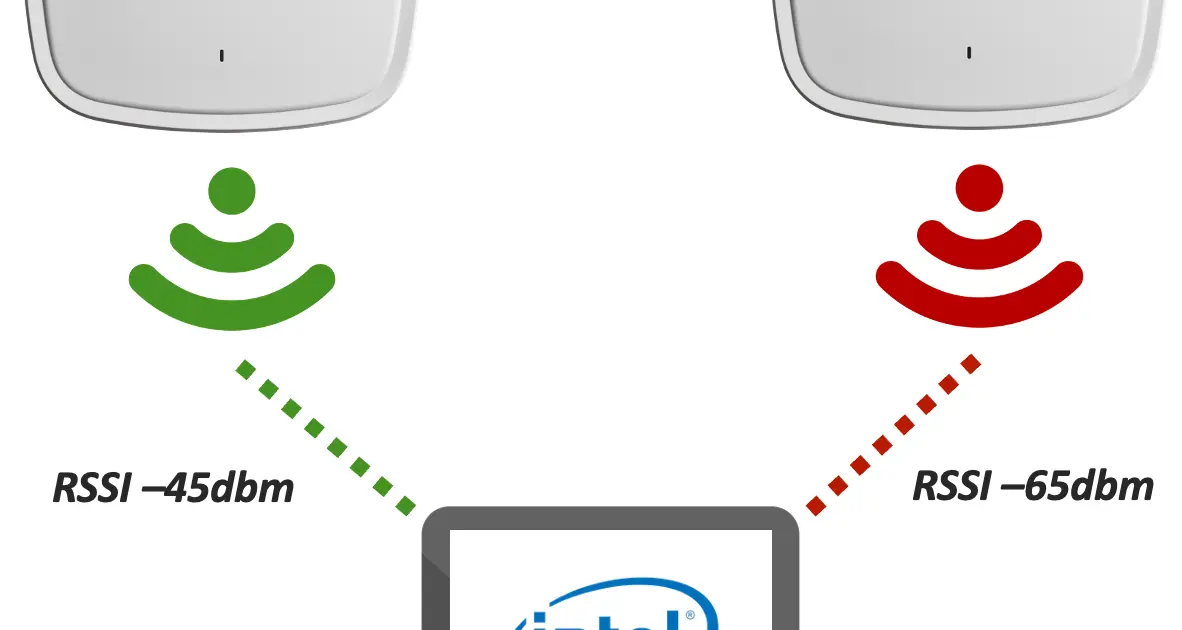

A vulnerabilidade identificada, classificada como CVE-2025-20364, resulta de verificações insuficientes nos frames de ação 802.11. Um atacante adjacente não autenticado pode injetar frames que alteram os dados de Device Analytics de clientes legítimos conectados ao mesmo controlador wireless. Os produtos afetados incluem diversas séries de pontos de acesso Cisco, como os modelos Aironet 1540, 1560, 1800, entre outros, que operam com versões vulneráveis do software.

Cisco já disponibilizou atualizações de software para corrigir a falha, mas não há workarounds disponíveis. A recomendação é que os administradores verifiquem se o Device Analytics está habilitado e realizem as atualizações necessárias para mitigar os riscos.

CONCLUSÃO

A vulnerabilidade em questão representa um risco significativo para a segurança das redes geridas por provedores de internet que utilizam os produtos afetados. A atualização imediata do software é essencial para proteger a integridade dos dados dos clientes e garantir a operação segura da infraestrutura.

Fontes: Cisco Wireless Access Point Software Device Analytics Action Frame Injection Vulnerability