RESUMO EXECUTIVO

- Uma vulnerabilidade foi identificada no Cisco Catalyst Center Virtual Appliance.

- A falha permite que atacantes não autenticados redirecionem usuários para páginas maliciosas.

- A vulnerabilidade se deve à validação inadequada de parâmetros de requisição HTTP.

- Não existem soluções alternativas disponíveis; a única solução é a atualização do software.

- Cisco recomenda a atualização para versões corrigidas para mitigar riscos.

O QUE MUDA PARA ISPs

- ISPs que utilizam o Cisco Catalyst Center Virtual Appliance devem priorizar a atualização de software.

- A falha pode comprometer a segurança da rede, expondo usuários a ataques.

- A falta de soluções alternativas torna a atualização urgente para evitar exploração.

- A atualização pode impactar o CAPEX/OPEX, exigindo planejamento para implementação.

CONTEXTO TÉCNICO

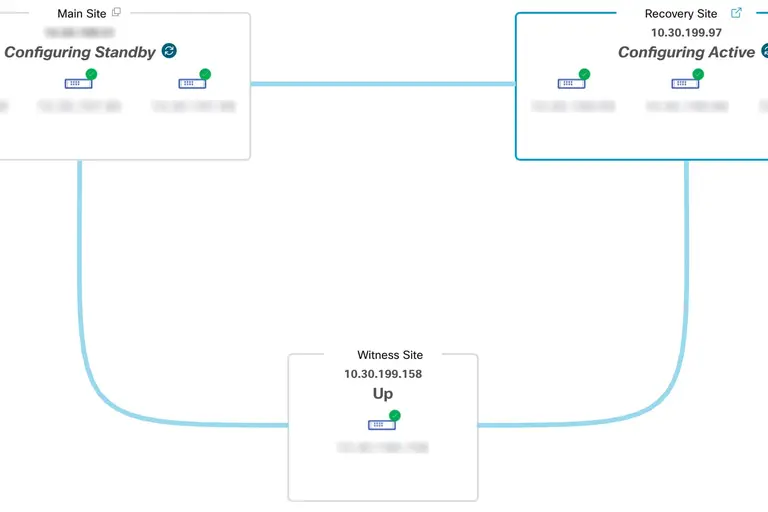

A vulnerabilidade identificada no Cisco Catalyst Center Virtual Appliance (CVE-2025-20355) é classificada como de média gravidade, com um score CVSS de 4.7. Ela permite que um atacante não autenticado redirecione usuários para sites maliciosos, explorando a validação inadequada de parâmetros nas requisições HTTP. A falha afeta especificamente a versão do appliance em VMware ESXi, independentemente da configuração do dispositivo.

Atualmente, não há workarounds disponíveis, o que torna a atualização para versões corrigidas a única forma de mitigar a vulnerabilidade. Cisco confirmou que produtos como o Catalyst Center hardware appliance e a versão virtual no AWS não são afetados.

CONCLUSÃO

Provedores de internet que utilizam o Cisco Catalyst Center Virtual Appliance devem agir rapidamente para atualizar seus sistemas e evitar possíveis explorações dessa vulnerabilidade. A segurança da rede e a proteção dos usuários são prioridades que não podem ser negligenciadas.

Fontes: Cisco Catalyst Center Virtual Appliance HTTP Open Redirect Vulnerability