RESUMO EXECUTIVO

- Várias vulnerabilidades foram identificadas em produtos Cisco relacionados ao Snort 3.

- As falhas permitem que atacantes remotos não autenticados causem vazamento de informações ou reinicialização do mecanismo de detecção.

- Produtos afetados incluem Cisco Secure Firewall e dispositivos com Cisco IOS XE.

- Atualizações de software estão disponíveis para mitigar as vulnerabilidades.

- Não há alternativas de contorno disponíveis para os problemas identificados.

O QUE MUDA PARA ISPs

- Necessidade de atualização imediata dos sistemas afetados para evitar interrupções na inspeção de pacotes.

- Aumento nos custos operacionais (OPEX) devido à necessidade de implementar patches e monitorar a segurança.

- Potencial impacto na confiabilidade do serviço e na satisfação do cliente se as vulnerabilidades forem exploradas.

CONTEXTO TÉCNICO

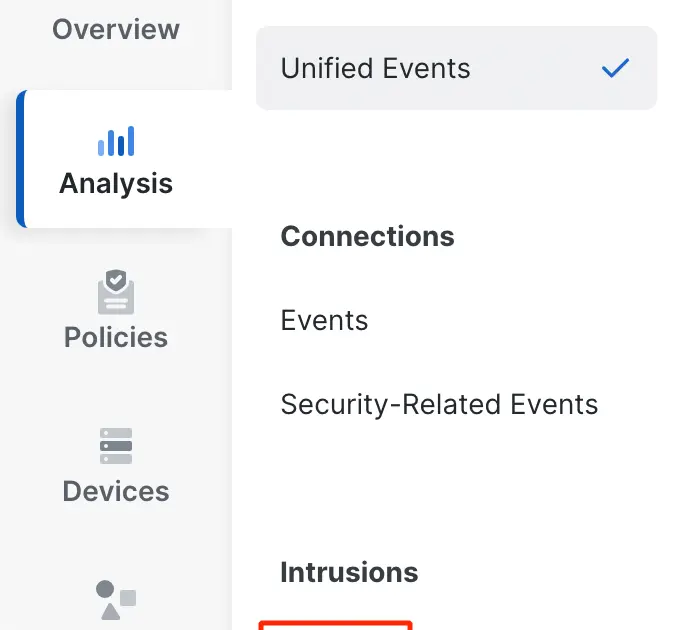

As vulnerabilidades identificadas, com os IDs CVE-2026-20026 e CVE-2026-20027, afetam principalmente o Snort 3, que é utilizado em diversos produtos Cisco, incluindo o Cisco Secure Firewall Threat Defense e dispositivos que operam com Cisco IOS XE. A exploração dessas falhas pode permitir que um atacante remoto não autenticado cause a interrupção do serviço de detecção de intrusões, resultando em um vazamento de informações sensíveis.

Os dispositivos afetados incluem uma gama de roteadores e firewalls, como a série 1000 e 4000 de ISRs, além de diversos modelos da linha Meraki. É crucial que os administradores de rede verifiquem se estão utilizando versões vulneráveis do software e realizem as atualizações necessárias.

CONCLUSÃO

Os provedores de internet devem priorizar a atualização de seus sistemas para mitigar as vulnerabilidades identificadas nos produtos Cisco. A falta de ação pode resultar em sérias consequências para a segurança da rede e a continuidade dos serviços oferecidos aos clientes.