RESUMO EXECUTIVO

- Vulnerabilidade permite que atacantes contornem listas de controle de acesso (ACL) em dispositivos Cisco SD-WAN vEdge.

- A falha ocorre devido à aplicação inadequada da regra de negação implícita em ACLs configuradas.

- A exploração pode resultar em acesso não autorizado a interfaces afetadas.

- Cisco disponibilizou atualizações de software e recomenda a aplicação de soluções temporárias.

- Produtos não afetados incluem Catalyst SD-WAN Manager e IOS XE Software.

O QUE MUDA PARA ISPs

- ISPs devem avaliar a configuração de ACLs em seus dispositivos Cisco SD-WAN vEdge para evitar exploração.

- A implementação de workarounds pode impactar a funcionalidade da rede, exigindo testes cuidadosos.

- Atualizações para versões corrigidas são essenciais para garantir a segurança e integridade da rede.

CONTEXTO TÉCNICO

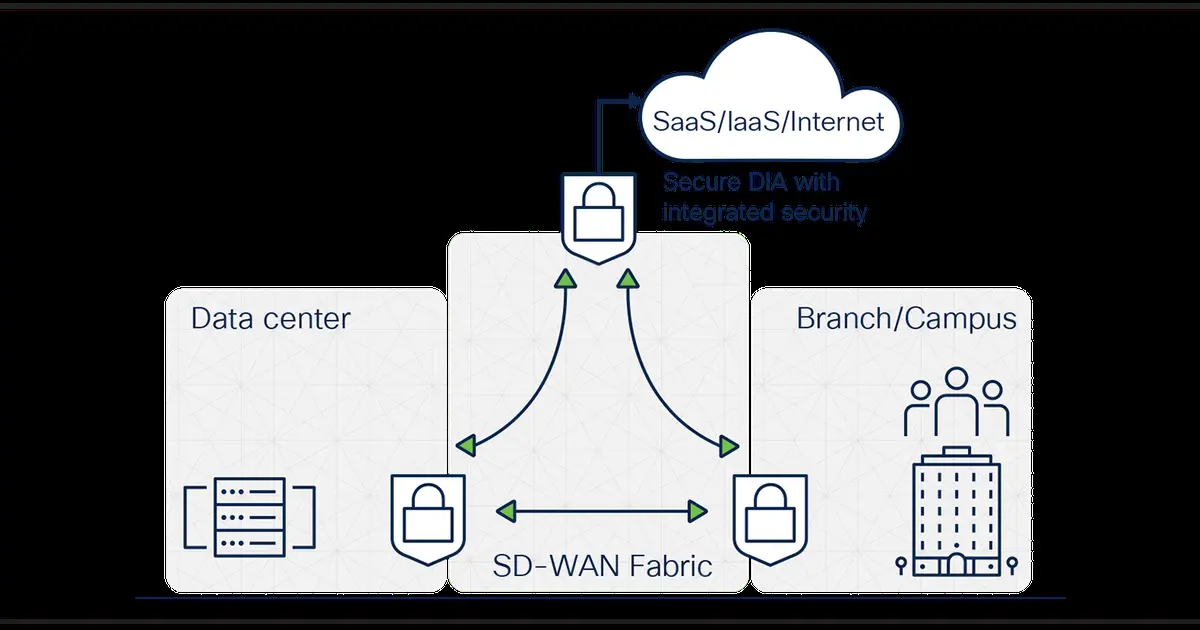

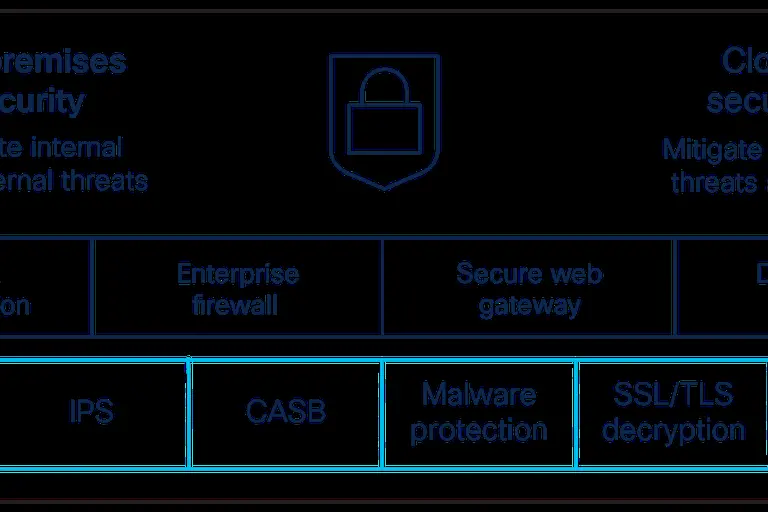

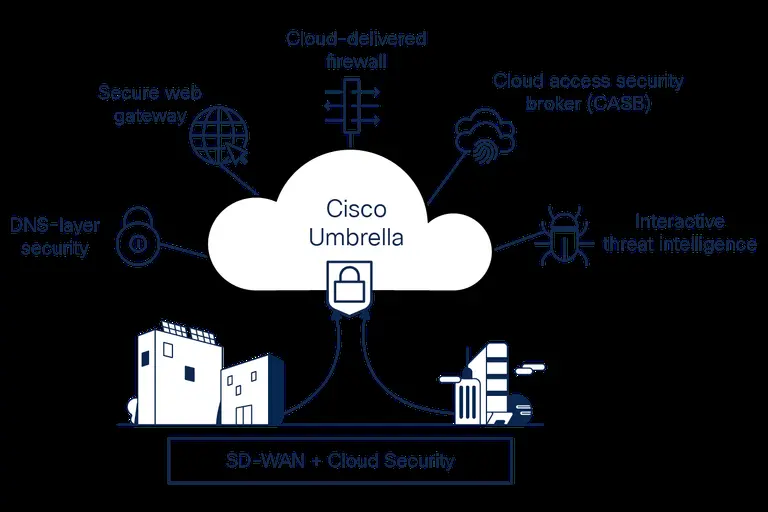

A vulnerabilidade identificada no Cisco SD-WAN vEdge Software permite que um atacante remoto não autenticado contorne as ACLs configuradas, comprometendo a segurança da rede. Essa falha é atribuída à falta de aplicação correta da regra de negação implícita que deveria bloquear todo o tráfego não autorizado. A pontuação CVSS para essa vulnerabilidade é de 5.8, indicando um nível médio de severidade.

Cisco recomenda que os administradores configurem um único tipo de ACL adequado para suas necessidades, como uma medida temporária até que a atualização de software seja aplicada. As versões afetadas incluem o Cisco SD-WAN vEdge Software 20.9 e anteriores, enquanto versões 20.10 e posteriores não são vulneráveis.

CONCLUSÃO

A identificação e correção dessa vulnerabilidade são cruciais para a segurança das operações de ISPs que utilizam o Cisco SD-WAN vEdge. A aplicação de atualizações e a reavaliação das configurações de ACLs são passos fundamentais para proteger a integridade da rede contra acessos não autorizados.

Fontes: Cisco SD-WAN vEdge Software Access Control List Bypass Vulnerability